nagib

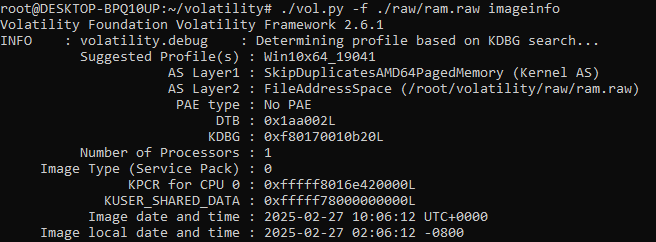

root@DESKTOP-BPQ10UP:~/volatility# ./vol.py -f ./raw/ram.raw imageinfo

root@DESKTOP-BPQ10UP:~/volatility# ./vol.py --profile=Win10x64_19041 -f raw/ram.raw p

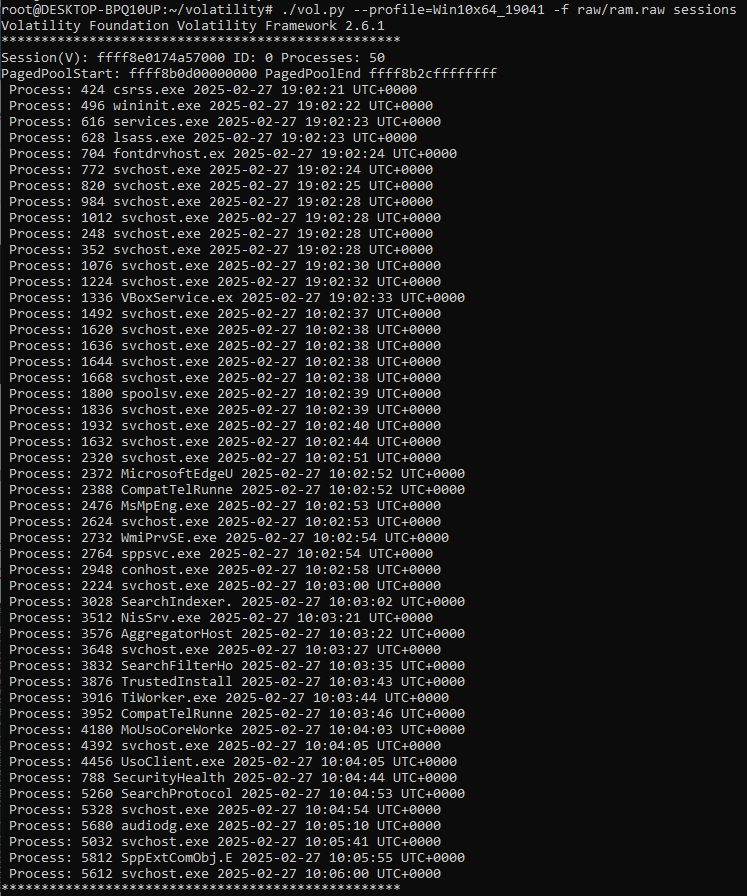

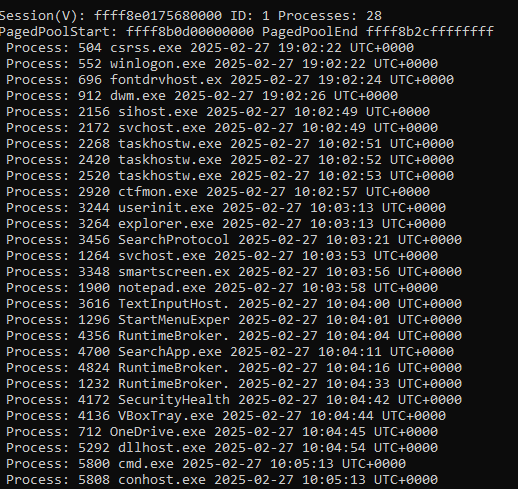

Afin de trouver des PID intéressant a exploiter

root@DESKTOP-BPQ10UP:~/volatility# ./vol.py --profile=Win10x64_19041 -f raw/ram.raw sessions

---> ICI ON TROUVE EXPLORER 3264

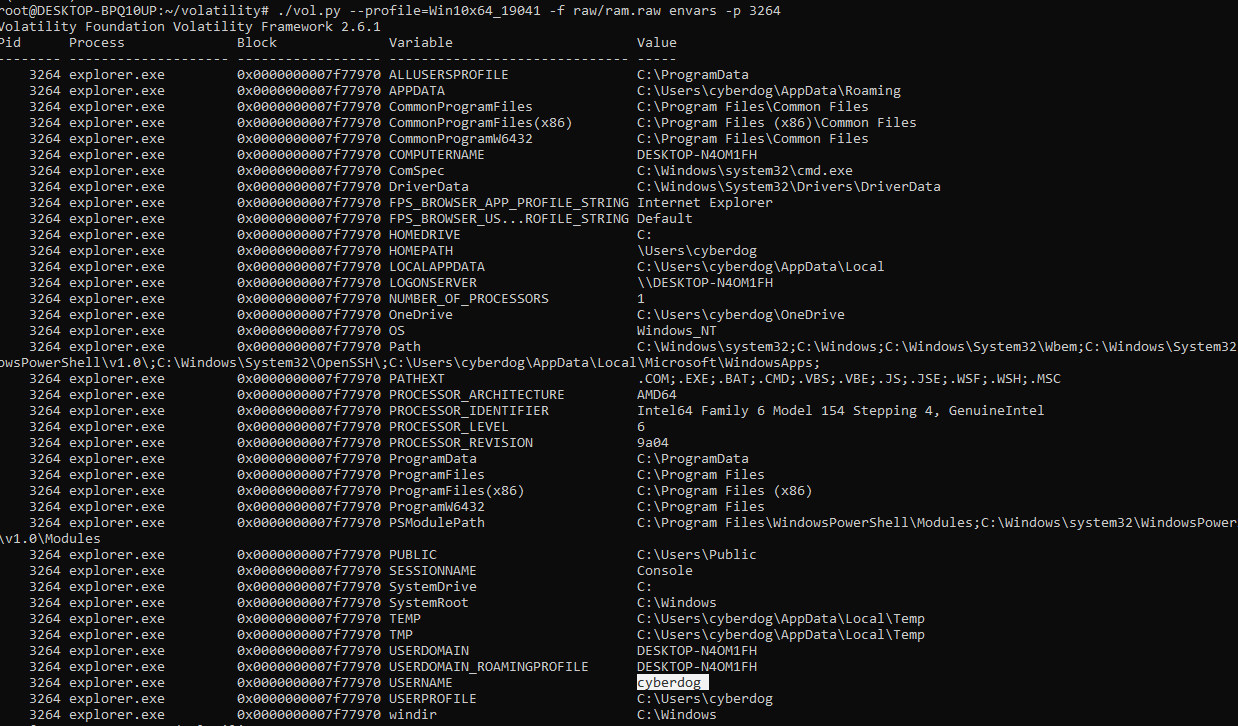

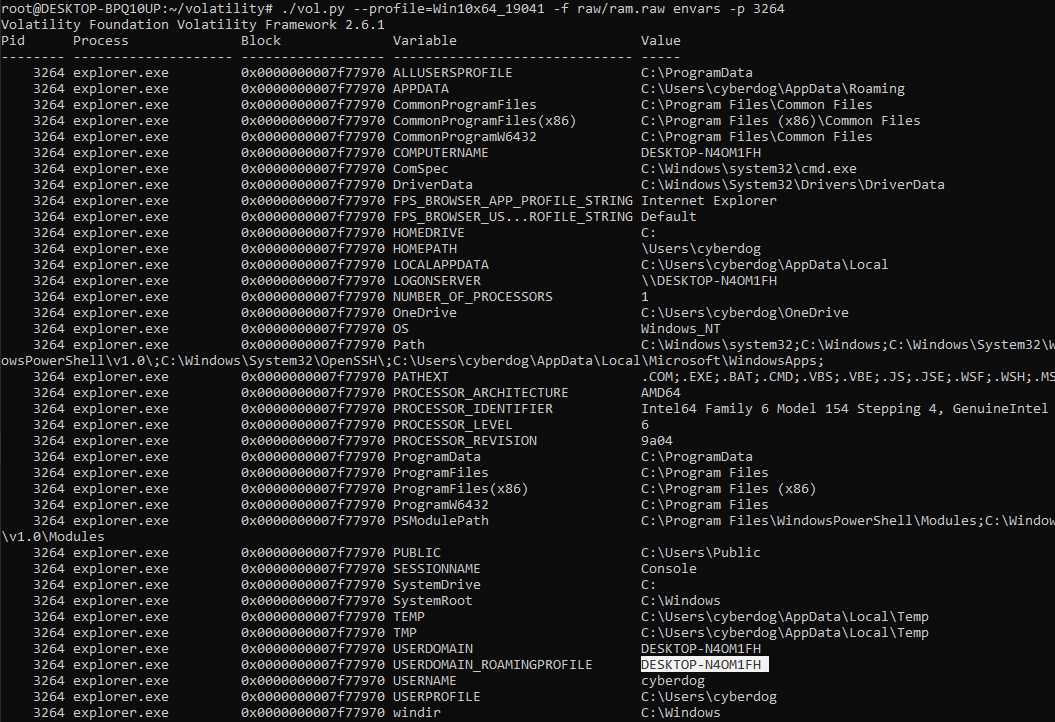

Examinez les variables d'environnement des processus utilisateur comme explorer.exe (PID 3264)

./vol.py --profile=Win10x64_19041 -f raw/ram.raw envars -p 3264

USER = cyberdog

Nom ordinateur = DESKTOP-N4OM1FH

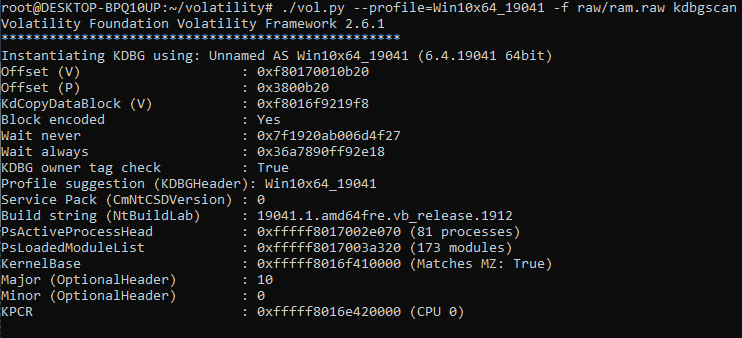

Trouver la version de l'OS :

./vol.py --profile=Win10x64_19041 -f raw/ram.raw kdbgscan

sortie :

- Le système est bien "Win10x64_19041" (Windows 10 64-bit)

- Service Pack: 0

- Build string: "19041.1.amd64fre.vb_release.1912"

Cela correspond à Windows 10 version 2004 (également connue sous le nom de "May 2020 Update"). Le nombre "19041" est la build exacte de Windows 10, et l'architecture est 64-bit (amd64).

Pour vérifier si Windows Defender est actif dans l'image mémoire, vous pouvez examiner plusieurs aspects :

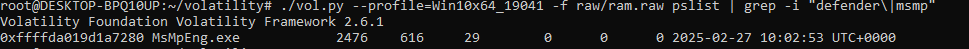

- Vérifiez les processus liés à Windows Defender :

./vol.py --profile=Win10x64_19041 -f raw/ram.raw pslist | grep -i "defender\|msmp"

D'après votre sortie du plugin sessions partagée précédemment, je vois déjà que le processus MsMpEng.exe (PID 2476) est en cours d'exécution. C'est le service principal de Windows Defender, donc cela indique qu'il est probablement actif.

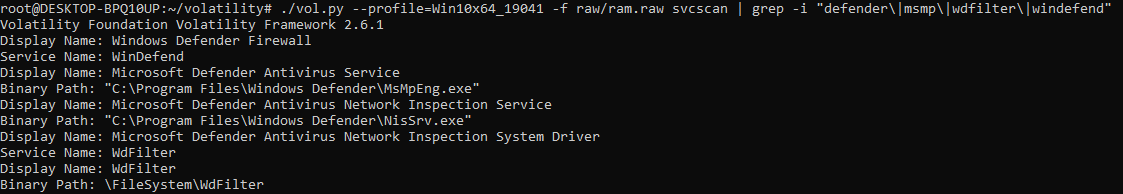

- Vérifiez les services Windows liés à Windows Defender :

./vol.py --profile=Win10x64_19041 -f raw/ram.raw svcscan | grep -i "defender\|msmp\|wdfilter\|windefend"

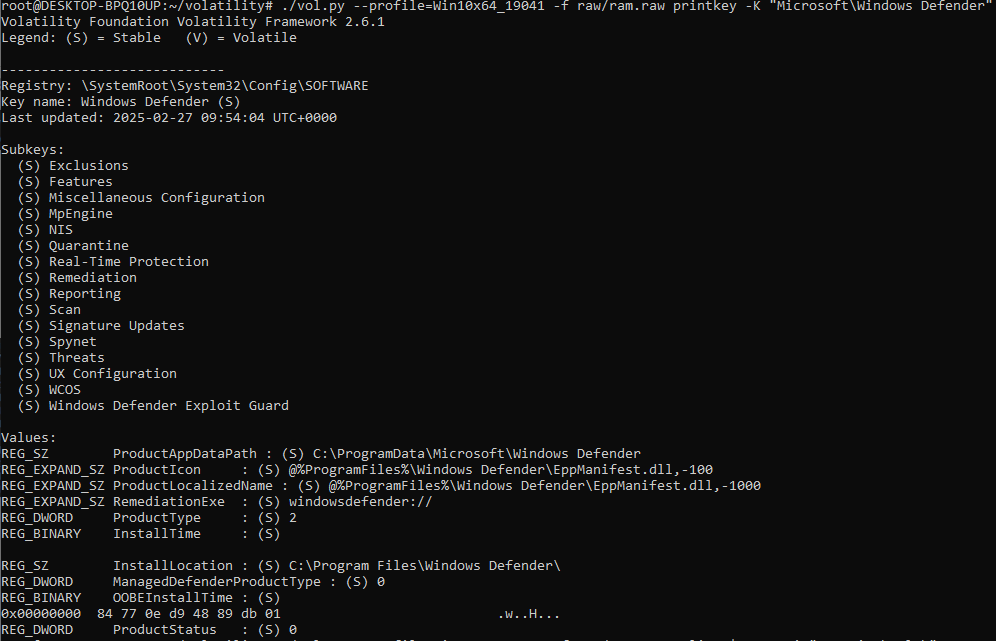

3 : Examinez les clés de registre liées à Windows Defender pour voir sa configuration :

./vol.py --profile=Win10x64_19041 -f raw/ram.raw printkey -K "Microsoft\Windows Defender"

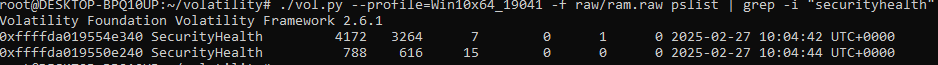

4/ Vous pouvez également examiner les processus SecurityHealthService qui sont aussi liés à Windows Defender dans les versions récentes de Windows 10 :

./vol.py --profile=Win10x64_19041 -f raw/ram.raw pslist | grep -i "securityhealth"

Je remarque également dans vos données de session que SecurityHealth est en cours d'exécution (PID 788 et 4172), ce qui est un autre indicateur que Windows Defender est probablement actif.

La présence des processus MsMpEng.exe et SecurityHealth suggère fortement que Windows Defender était actif au moment de la capture mémoire, mais une analyse plus approfondie avec les commandes ci-dessus vous donnera plus de détails sur sa configuration exacte.

---------

après votre analyse, il est clair que Windows Defender est actif sur le système. Voici plusieurs indicateurs qui le confirment :

La valeur "ProductStatus : 0" dans le registre pourrait indiquer un statut spécifique, mais la présence de tous les processus actifs et des services en fonctionnement confirme que Windows Defender est bien activé et opérationnel sur le système au moment de la capture mémoire.

Cette information peut être importante dans votre analyse forensique car elle indique que le système disposait d'une protection antivirus active, ce qui pourrait influencer votre évaluation des risques ou l'analyse d'un éventuel incident de sécurité.

EN PLUS

application : keylogger[backspace]?action=add&username=\pctotaldefender\sqlite3.dllsoftware\microsoft\windows\currentversion\runprocess monitor - sysinternals: www.sysinternals.com

No Comments